Les petites entreprises, auto‑entrepreneurs et associations utilisent aujourd’hui Internet pour (presque) tout : devis et factures, e‑mail, stockage dans le cloud, réseaux sociaux, boutique en ligne, paiement à distance… Mais côté sécurité, beaucoup de structures fonctionnent encore “au bon sens” plutôt qu’avec de vrais processus. Résultat : un simple clic sur un e‑mail frauduleux ou une mise à jour oubliée peut bloquer toute l’activité pendant plusieurs jours.

NBForm propose déjà des ressources pour aider un public qui va du débutant au professionnel à mieux maîtriser les outils numériques et les solutions web. Dans cette même logique pédagogique, cet article vous propose des démarches simples, adaptées aux petites structures sans service informatique, pour réduire les risques de cyberattaque, de virus et de phishing.

L’objectif n’est pas de faire de vous un expert en cybersécurité, mais de vous donner des processus concrets, faciles à mettre en place et à faire respecter dans votre entreprise.

Pourquoi les “petites” structures sont‑elles autant ciblées ?

On imagine souvent que les pirates visent surtout les grandes entreprises. En réalité, les petites structures sont souvent plus vulnérables : peu ou pas de budget dédié, pas de responsable informatique, beaucoup d’outils en ligne (banque, messagerie, réseaux sociaux, boutique, etc.). C’est ce que rappellent de nombreux organismes de sensibilisation à la cybersécurité pour les TPE/PME, comme le portail gouvernemental Cybermalveillance.gouv.fr, qui recense chaque année de nombreux cas d’attaques touchant des structures de toutes tailles. https://www.cybermalveillance.gouv.fr

Pour un attaquant, ce qui compte n’est pas la taille de l’entreprise, mais la facilité avec laquelle il peut :

- Chiffrer vos données et vous demander une rançon (ransomware) ;

- Récupérer vos identifiants de messagerie ou de banque (phishing) ;

- Utiliser votre ordinateur comme relais pour d’autres attaques (botnet) ;

- Revendre les informations de vos clients ou concurrents (fuite de données).

Les principales menaces à connaître, sans jargon

Pour pouvoir mettre en place de bons processus, il est utile de connaître les grandes familles de risques :

- Virus / malwares : programmes malveillants installés par un téléchargement, une pièce jointe ou une clé USB. Ils peuvent ralentir l’ordinateur, voler des données ou ouvrir une porte à distance.

- Ransomware (rançongiciel) : un logiciel qui chiffre vos fichiers et exige une rançon pour les récupérer. Sans sauvegarde fiable, c’est souvent dramatique.

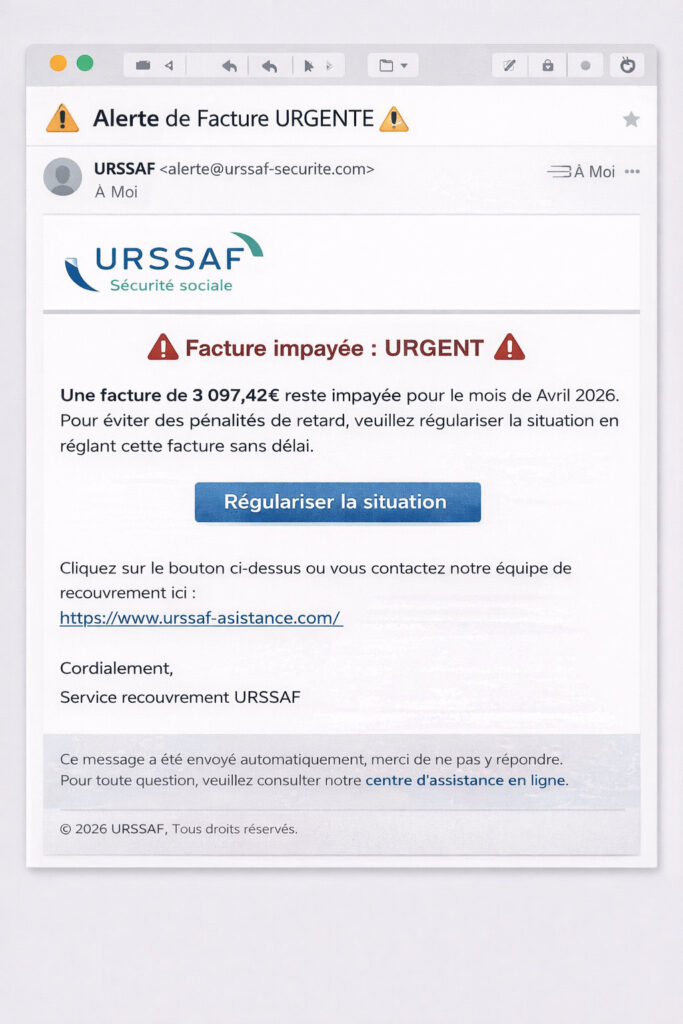

- Phishing (hameçonnage) : e‑mails, SMS, messages sur réseaux sociaux ou fausses pages web qui imitent votre banque, un fournisseur, l’URSSAF, etc., pour vous pousser à communiquer vos identifiants ou à payer.

- Escroqueries au virement : demandes de changement de RIB, faux ordres de virement “urgents” présentés comme provenant de la direction ou d’un fournisseur.

- Intrusions via services mal protégés : box internet ou routeur mal configuré, accès à distance ouvert sans mot de passe robuste, caméras ou objets connectés non mis à jour.

L’idée clé : la plupart des attaques n’exploitent pas des failles techniques compliquées, mais des oublis d’organisation (mots de passe faibles, absence de sauvegarde, validation des paiements insuffisante, etc.). Et c’est justement sur ces points que vous pouvez agir, même sans être technicien.

Pour une vue d’ensemble accessible, l’ANSSI (Agence nationale de la sécurité des systèmes d’information) publie régulièrement des guides pratiques à destination des dirigeants de TPE/PME. https://www.ssi.gouv.fr

Le B‑A‑BA de l’hygiène numérique au quotidien

Avant de parler de “plan de cybersécurité”, il faut déjà sécuriser le minimum vital. Pensez‑le comme les gestes barrières en matière de santé : ce n’est pas spectaculaire, mais cela évite la majorité des problèmes.

1. Tenir un inventaire simple de ce qui est à protéger

Commencez par lister ce qui est important pour votre activité :

Cette simple liste vous servira ensuite de base pour vos processus (mises à jour, sauvegardes, droits d’accès, etc.). Elle peut être tenue dans un tableau Excel ou un Google Sheet partagé.

2. Mettre à jour systématiquement les équipements et logiciels

Les mises à jour ne servent pas uniquement à ajouter des fonctionnalités. Elles corrigent aussi des failles de sécurité. Un équipement non mis à jour (Windows, macOS, Android, iOS, box internet, routeur Wi‑Fi, logiciel métier) est une porte d’entrée idéale pour un attaquant.

Noubliez pas d’activer les mises à jour automatiques sur :

- Windows, macOS, navigateurs (Edge, Chrome, Firefox), antivirus ;

- Smartphones (Android / iOS) ;

- Suites bureautiques (Microsoft 365, LibreOffice, etc.).

- Planifier un contrôle mensuel de mise à jour pour :

- Logiciels métiers ;

- Box internet / routeur (via l’interface de gestion de votre opérateur ou du fabricant) ;

- Équipements spécifiques (caisse, terminaux de paiement, etc.).

Notez ce contrôle dans votre agenda (ou celui de la personne référente) pour en faire un vrai rituel, comme la comptabilité ou la paie. Pour des fiches pratiques grand public sur ce sujet, Cybermalveillance.gouv.fr propose des pas‑à‑pas accessibles. https://www.cybermalveillance.gouv.fr

3. Antivirus et protection intégrée : choisir simple mais actif

Sur la plupart des postes Windows récents, Microsoft Defender est déjà intégré et offre une protection correcte pour une petite structure, à condition qu’il soit activé, mis à jour automatiquement ; et bien configuré

Si vous optez pour un antivirus tiers, suivez quelques principes :

- Une seule solution par poste (deux antivirus en parallèle peuvent se gêner) ;

- Gestion des licences centralisée (un seul compte administrateur) ;

- Vérification régulière que les protections sont actives sur tous les postes.

L’important n’est pas d’acheter “le plus cher” mais de s’assurer que la protection choisie est bien installée, à jour et surveillée. Des comparatifs ciblés TPE/PME sont régulièrement proposés par la presse spécialisée francophone (01net, Clubic, etc.). https://www.01net.com/antivirus/

4. Mots de passe, double authentification et gestion des accès

La majorité des attaques réussies commencent par un mot de passe faible ou réutilisé. Quelques règles simples permettent déjà de réduire fortement le risque :

- Jamais le même mot de passe pour la messagerie, la banque, les outils métiers, les réseaux sociaux, etc. ;

- Utiliser un gestionnaire de mots de passe (par exemple Bitwarden, KeePass, 1Password…) pour générer et stocker des mots de passe longs et uniques ;

- Activer l’authentification à deux facteurs (2FA) dès que possible, surtout pour :

- Messagerie professionnelle ;

- Banque ;

- Hébergeur de site web ;

- Outils métiers critiques (facturation, CRM, paie, etc.).

Processus concret à documenter :

- Pour chaque service critique, noter :

- Qui possède le compte ;

- Où est activée la 2FA (application mobile, SMS, clé physique) ;

- Comment récupérer l’accès en cas de changement de téléphone.

- Prévoir une procédure de changement de mot de passe lors du départ d’un salarié (voir plus loin).

Il y a une page dédié sur le site du gouvernementqui met à disposition des recommandations sur le choix et la gestion des mots de passe, adaptées aux particuliers comme aux professionnels. https://www.cybermalveillance.gouv.fr/tous-nos-contenus/actualites/comment-choisir-un-bon-mot-de-passe

5. Sauvegardes : définir une routine réaliste

Sans sauvegarde, une attaque par ransomware ou une panne de disque peut être fatale. Là encore, pas besoin d’architecture complexe, mais un processus simple et régulier :

- Dossiers de travail ;

- Base de données de facturation ou de caisse ;

- Données clients ;

- Paramétrages importants (site web, outils métier).

Appliquer la règle 3‑2‑1 dans une version adaptée TPE :

3 copies de vos données importantes ;

2 supports différents (par exemple : PC + cloud, ou NAS + disque externe) ;

1 copie hors site ET hors ligne (clés USB, CD, ordinateur ou disque dur externe stocké hors des locaux).

Ce qui compte le plus : tester régulièrement la restauration (ouvrir quelques fichiers de sauvegarde pour vérifier qu’ils sont lisibles).

Mettre en place des processus simples dans une petite structure

Une bonne pratique isolée (un antivirus, un mot de passe fort) ne suffit pas si elle n’est pas inscrite dans une organisation. C’est ici que les petites entreprises avec peu d’employés peuvent faire la différence : en transformant les conseils en rituels et en procédures écrites, même très simples.

1. Rédiger une mini “charte informatique” adaptée à votre réalité

Inutile de produire un document de 20 pages. Une charte de 1 à 3 pages peut déjà fixer clairement :

- Les usages autorisés / interdits (installation de logiciels, sites à éviter, usage des clés USB, etc.) ;

- Les règles de mot de passe (longueur, pas de partage, gestionnaire, etc.) ;

- Les règles de sauvegarde (où sont les dossiers à sauvegarder, qui s’en occupe) ;

- Le comportement attendu en cas d’e‑mail suspect ou d’incident.

Cette charte doit être :

- Présentée et expliquée à chaque arrivée ;

- Rediscutée au moins une fois par an (mise à jour et rappel).

L’ANSSI et la CNIL proposent des modèles de chartes et de politiques de sécurité en français qui peuvent servir de base, à adapter à la taille de votre entreprise. https://www.ssi.gouv.fr

2. Nommer un “référent numérique” (même non technicien)

Même sans service informatique, il est utile de désigner une personne référente qui :

- Tient l’inventaire des équipements et comptes ;

- Suit le calendrier des mises à jour et des sauvegardes ;

- Centralise les alertes (e‑mail suspect, message bizarre, panne) ;

- Fait le lien avec les prestataires (hébergeur, infogérant, service de maintenance).

Ce référent n’a pas besoin d’être un expert. Il doit surtout :

- Avoir du temps dédié (même 1 à 2 heures par mois) ;

- Être soutenu par la direction (pour que les consignes soient respectées) ;

- Disposer de procédures simples écrites à suivre (check‑lists, tableaux, etc.).

3. Point de vigilence, formaliser l’arrivée et le départ d’un salarié

L’arrivée et le départ sont deux moments sont particulièrement critiques en matiére de sécurité avec la création des accés et bien sûr la suppression de ces mêmes accés.

Processus d’arrivée (onboarding) à documenter :

- Création des comptes nécessaires (e‑mail, outils métiers, accès cloud, etc.) ;

- Attribution des droits minimum (pas de droits administrateur inutiles) ;

- Explication de la charte informatique, des règles de mot de passe et du phishing ;

- Enregistrement dans un tableau des accès attribués.

Processus de départ (offboarding) à systématiser :

- Désactivation / suppression des comptes (e‑mail, outils métiers, VPN, etc.) ;

- Changement des mots de passe partagés éventuellement utilisés (boîtes génériques, outils de réseaux sociaux, etc.) ;

- Récupération du matériel (PC, smartphone, clé, badge).

4. Organiser les droits d’accès aux fichiers et aux outils

Dans beaucoup de petites structures, tout le monde a accès à tout “pour aller plus vite”. C’est très pratique… jusqu’au jour où un compte est compromis :

- Un ransomware chiffre tous les dossiers partagés ;

- Un compte cloud piraté permet d’accéder à toutes les données.

- Un salarié mécontent qui serait revanchard

Processus minimal à mettre en place :

Définir 2 ou 3 niveaux de sensibilité :

- “Public interne” : documents partagés utiles à tous ;

- “Restreint” : dossiers clients, facturation, RH, etc. ;

- “Direction” : documents très sensibles (finances, stratégie, etc.).

- Configurer les droits d’accès de chaque collaborateur a accès en lecture/écriture uniquement à ce dont il a besoin ;

- Les répertoires sensibles sont limités à quelques personnes.

- Vérifier une fois par an les droits d’accès (audit rapide).

Ce travail peut être fait progressivement, dossier par dossier, sans perturber l’activité. https://www.cnil.fr

5. Encadrer l’installation de logiciels et d’applications

Un logiciel téléchargé “pour tester” peut contenir un malware. Il est donc important de poser des règles claires :

- Seule une ou deux personnes (référent, dirigeant) peuvent installer des logiciels sur les PC de l’entreprise ;

- Les employés n’installent pas d’applications non validées sur les smartphones professionnels ;

- Les téléchargements se font uniquement depuis :

- Les sites officiels des éditeurs ;

- Les stores officiels (Microsoft Store, Play Store, App Store).

Notez ces règles dans votre charte et rappelez‑les régulièrement, par exemple lors des réunions d’équipe ou des formations internes.

Se protéger du phishing, des arnaques et des usages à risque d’Internet

Le phishing est l’une des principales portes d’entrée des attaques. La bonne nouvelle, c’est qu’avec quelques réflexes simples et un vrai processus collectif, vous pouvez réduire fortement ce risque.

1. Mettre en place un rituel de vérification des e‑mails sensibles

Plutôt que de demander à chacun de “faire attention”, définissez une procédure explicite :

Pour tout e‑mail qui demande :

- Un paiement inhabituel ou urgent ;

- Un changement de RIB ;

- Une connexion à un compte (banque, messagerie, URSSAF, etc.) ;

- Le téléchargement d’un fichier inattendu,

alors :

- Ne jamais cliquer directement sur un lien dans l’e‑mail ;

- Vérifier l’authenticité via un autre canal :

- Appeler le fournisseur au numéro habituel (pas celui de l’e‑mail) ;

- Vérifier avec son manager ou le dirigeant ;

- Se connecter au site concerné en tapant manuellement l’adresse dans le navigateur.

- En cas de doute, transférer l’e‑mail au référent numérique plutôt que de décider seul.

Cette logique de “double validation” est très proche des contrôles internes recommandés par de nombreux guides de gestion de trésorerie et de cybersécurité pour PME. https://www.cybermalveillance.gouv.fr

Exemple d’affichettes à publier dans son entreprise

2. Former l’équipe à reconnaître les signaux d’alerte

Une courte session de sensibilisation (30 à 60 minutes) suffit souvent à changer les comportements, à condition de :

Montrer des exemples concrets de faux e‑mails de banque, de fausses factures, de messages d’arnaque au président, etc. ;

Apprendre à regarder :

- L’adresse réelle de l’expéditeur ;

- L’orthographe approximative (encaore que avec l’IA, ca n’est plus un point de repére sûr);

- Les pièces jointes suspectes (fichiers .exe, .scr, .zip, macros dans un document Office, etc.) ;

- Le ton trop urgent (“immédiatement”, “sinon votre compte sera fermé”, etc.).

Rappeler que personne ne sera sanctionné pour avoir posé une question, mais qu’un clic non réfléchi peut coûter cher.

Exemple de mail phishing, reperez vous les piéges ?

Certaines plateformes et organismes publics proposent des supports de sensibilisation prêts à l’emploi en français, que vous pouvez réutiliser lors de ces sessions. https://www.ssi.gouv.fr

3. Encadrer l’usage des réseaux sociaux et des messageries

Les réseaux sociaux et les messageries (WhatsApp, Messenger, LinkedIn, etc.) sont aussi des vecteurs de phishing et de collecte d’informations :

- Profils d’entreprise usurpés ;

- Messages frauduleux envoyés aux clients ;

- Récupération d’informations sur l’organisation interne pour monter des arnaques ciblées.

Processus à mettre en place :

- Définir qui gère les comptes officiels (Facebook, Instagram, LinkedIn, etc.) ;

- Stocker les identifiants dans un gestionnaire de mots de passe fiable, pas dans un fichier texte ;

- Activer la double authentification sur les comptes principaux ;

- Expliquer aux équipes que :

- Les liens reçus par message privé sont à traiter comme les e‑mails (méfiance, vérification) ;

- Les informations sensibles (planning détaillé, déplacement du dirigeant, etc.) ne sont pas à publier publiquement.

Ces règles peuvent être intégrées dans votre charte informatique et rappelées lors des formations continues aux outils numériques.

4. Gérer les clés USB, téléchargements et sites à risque

Enfin, quelques règles simples sur l’usage d’Internet limitent les risques techniques :

- Ne jamais brancher de clé USB inconnue (trouvée ou donnée sans garantie) sur un poste de l’entreprise ;

- Limiter les téléchargements à des sources fiables ;

- Éviter les sites de streaming illégaux, de logiciels piratés ou de cracks, souvent truffés de malwares.

Dans les formations NBForm sur l’usage des outils numériques, on insiste souvent sur la nécessité d’adopter des habitudes de navigation sûres, au même titre que l’on apprend à utiliser WordPress ou Microsoft 365 de manière structurée. https://nbform.fr

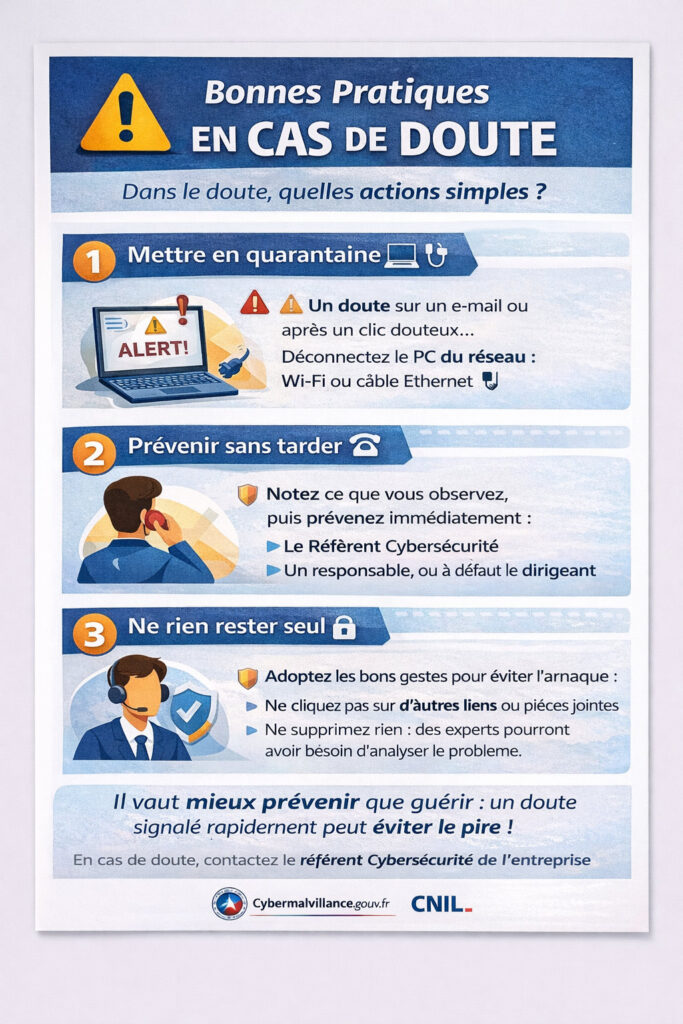

Que faire en cas d’incident ? Construire un mini plan de réaction

Même avec de bonnes pratiques, le risque zéro n’existe pas. L’important est donc aussi de préparer la réaction en cas de problème, pour limiter les dégâts.

1. Réagir vite : premiers réflexes

En cas de suspicion d’attaque (ransomware, virus détecté, comportement anormal, compte piraté) :

Débrancher le poste du réseau (déconnecter le Wi‑Fi, débrancher le câble) pour éviter la propagation ;

Créez une fiche « Incidents » afin de noter ce qui se passe :

- Messages affichés ;

- Heure approximative ;

- Actions faites juste avant (ouverture d’un e‑mail, installation d’un logiciel, navigation sur un site).

Prévenir immédiatement le référent numérique ou le supérieur

Ces gestes sont recommandés par les organismes de cybersécurité pour éviter qu’un incident localisé ne se transforme en crise généralisée. https://www.cybermalveillance.gouv.fr

2. Contacter les bons interlocuteurs

En fonction de la gravité de l’incident, plusieurs interlocuteurs peuvent être sollicités afin de limiter les impacts et d’agir efficacement. Il peut s’agir du prestataire informatique ou de l’infogérant habituel, de l’hébergeur lorsque le site internet est concerné ou utilisé comme relais d’attaque, de la banque en cas de suspicion de fraude ou de compromission d’identifiants, de l’assureur si le contrat inclut une assistance cyber, voire des autorités compétentes lorsqu’une fraude ou une tentative d’extorsion est avérée.

- Votre prestataire informatique / infogérant ;

- Votre hébergeur (si votre site est touché ou sert de relais à une attaque) ;

- Votre banque (en cas de suspicion de fraude ou de fuite d’identifiants) ;

- Vos assureurs (certains contrats prévoient une assistance cyber) ;

- Les autorités (dépôt de plainte possible en cas de fraude ou d’extorsion).

Pour gagner du temps le jour où un incident survient, il est fortement recommandé de préparer en amont une fiche dédiée aux « contacts cyber ». Ce document doit recenser clairement les personnes internes à prévenir en priorité, comme le référent cybersécurité ou la direction, ainsi que les coordonnées des prestataires et services d’assistance susceptibles d’intervenir, idéalement avec des contacts joignables en continu. Les informations de l’interlocuteur bancaire habituel doivent également y figurer.

Cette fiche, simple mais structurée, a vocation à être imprimée et conservée dans un classeur ou un dossier facilement accessible au dirigeant, afin de pouvoir être utilisée immédiatement en situation de stress ou d’urgence.

En fonction de la gravité de l’incident, plusieurs contacts peuvent être mobilisés :

Préparez à l’avance une fiche “contacts cyber” avec :

- Personnes internes à prévenir (référent, direction) ;

- Coordonnées des prestataires et services d’urgence (support 24/7 si possible) ;

- Coordonnées de votre interlocuteur bancaire.

Cette fiche peut être imprimée et conservée dans un classeur accessible au dirigeant. https://www.ssi.gouv.fr

3. S’appuyer sur les sauvegardes et documenter l’incident

Fiche basique en word pour vous aider à créer la votre.

Si vos sauvegardes sont correctement configurées :

- Isolez les données chiffrées ou infectées ;

- Restaurez à partir d’une sauvegarde antérieure à l’attaque ;

- Vérifiez que les systèmes sont à jour et sains avant de remettre en production.

Profitez de l’incident pour :

- Documenter ce qui s’est passé (déroulé, cause probable) ;

- Mettre à jour vos procédures (phishing, sauvegardes, droits d’accès, etc.) ;

- Prévoir, si besoin, une courte session de retour d’expérience avec l’équipe.

Cette démarche d’amélioration continue est exactement la même logique que celle utilisée dans les formations numériques structurées : on part d’un incident ou d’un besoin, on ajuste les processus, puis on capitalise pour l’avenir.

Conclusion : la cybersécurité, une affaire de processus plus que de technique

Pour une petite entreprise, la cybersécurité ne se résume pas à acheter un “gros” logiciel ou à bloquer tous les usages. Il s’agit avant tout de :

- Comprendre les principales menaces (virus, ransomware, phishing, fraude au virement) ;

- Mettre en place le B‑A‑BA de l’hygiène numérique : mises à jour, antivirus, mots de passe robustes, double authentification, sauvegardes régulières ;

- Formaliser quelques processus simples : charte informatique, référent numérique, procédures d’arrivée et de départ des salariés, gestion des droits d’accès, validation des paiements ;

- Sensibiliser régulièrement l’équipe aux bons réflexes face au phishing et aux usages risqués d’Internet ;

- Préparer un mini plan de réaction en cas d’incident, pour limiter les dégâts et repartir rapidement grâce aux sauvegardes.

La bonne nouvelle, c’est que la plupart de ces actions sont accessibles sans grandes compétences techniques, à condition de les traiter avec le même sérieux que les autres aspects de la gestion d’entreprise (comptabilité, RH, obligations légales).

En vous appuyant sur des ressources pédagogiques claires, rédigées en français et adaptées aux non‑spécialistes, comme celles proposées par NBForm, et sur les recommandations des organismes publics de cybersécurité, vous pouvez construire progressivement une véritable culture de sécurité numérique dans votre structure, sans la transformer en forteresse impraticable.

Webographie (sources francophones, avec date de visionnage)

- Cybermalveillance gouv fr – Portail national d’assistance aux victimes et de sensibilisation aux risques numériques, fiches pratiques pour particuliers et entreprises (consulté le 2026‑01‑08) – https://www.cybermalveillance.gouv.fr

- ANSSI (Agence nationale de la sécurité des systèmes d’information) – Guides et recommandations de sécurité pour les TPE/PME (consulté le 2026‑01‑08) – https://www.ssi.gouv.fr

- CNIL – Recommandations sur les mots de passe, la protection des données personnelles et les bonnes pratiques numériques (consulté le 2026‑01‑08) – https://www.cnil.fr

- 01net – Articles et comparatifs francophones sur les outils de sécurité (antivirus, suites de protection, etc.) (consulté le 2026‑01‑08) – https://www.01net.com